11月27日、アサヒグループホールディングス(以下、アサヒ)は、9月末に発生したランサム攻撃による大規模システム障害について記者会見をおこないました。

会見の中では、攻撃者の侵入経路、偵察行動、被害範囲、そして復旧の見通しについて詳細が語られ、同社が直面した現実は、決してアサヒだけの問題ではないと強く感じさせるものでした。

“検知されないまま10日間” —— 侵入の早期発見が最大の課題

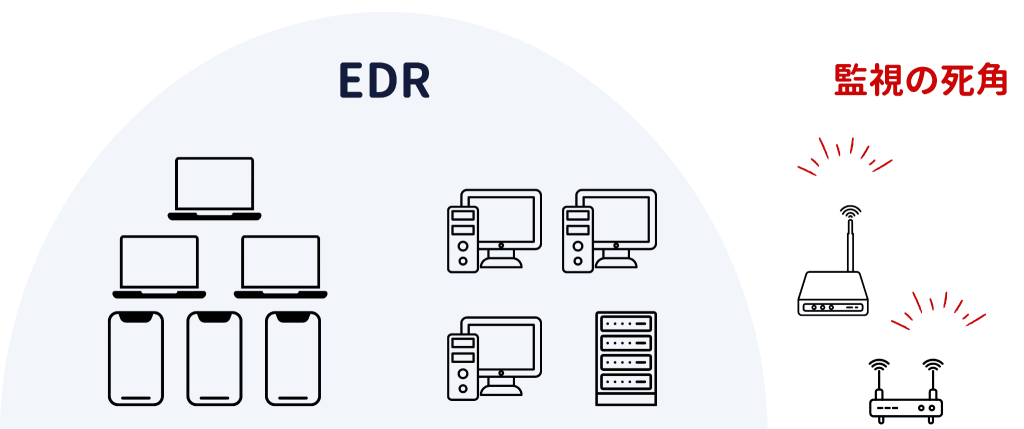

最も衝撃的だったのは、攻撃の「兆候」は発生の約10日前から始まっていたという点でした。EDRを含む多くのセキュリティ製品は、侵入後の端末上の挙動を検知することに強みを持ちますが、VPN装置やネットワーク機器といった“エージェントを入れられない”領域から侵害されると、初動の小さな異変を検知することは極めて難しいのが現実です。

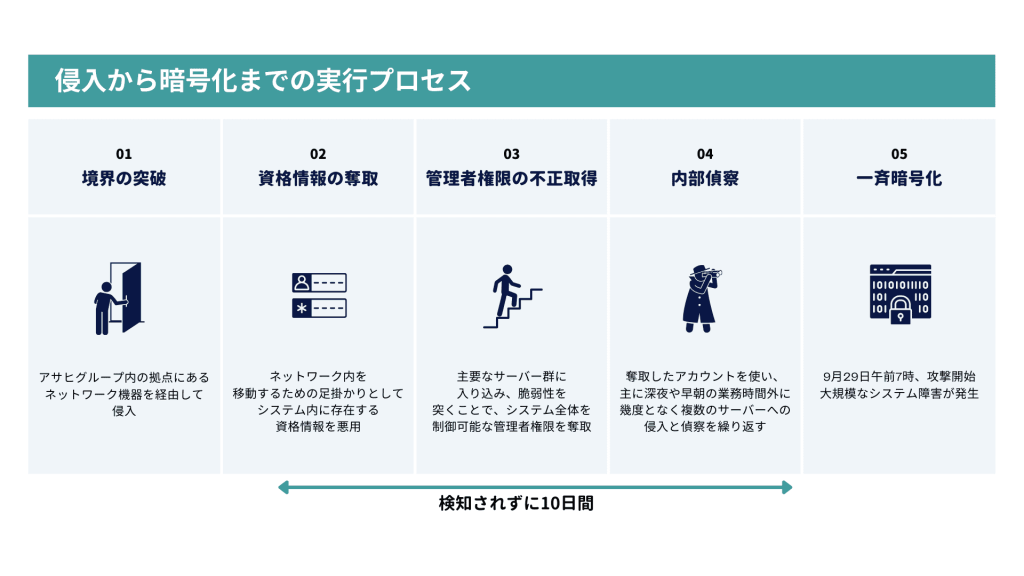

今回のケースは、「境界の突破 → 資格情報の奪取 → 管理者権限の不正取得 → 内部偵察 → 一斉暗号化」という、典型的な侵害プロセスを踏んでいます。

しかし、どのフェーズで異常を“確実に察知できたのか”という問いへの答えは、どの企業も共有すべき重大な論点です。

ランサムウェアは「技術」より「継続的な攻撃行動」が脅威

今回の攻撃の特徴は、特殊なマルウェアの巧妙さというよりも、内部で動き回る「行動」そのものに脅威があった点です。

- ● 繰り返される偵察

- ● パスワードの窃取

- ● 権限昇格の試行

- ● データセンターへのアクセス

こうした行動は、単発では“正常”にも見えるが、時間軸でつなげると明らかに不自然な連続性を持つはずです。つまり、攻撃の本質は「痕跡が小さい」ことではなく「行動が長く続く」ことにあるのだと感じました。 この事実は、多くの企業が依存する「マルウェア対策」の概念そのものがすでに“古い防御モデル”になりつつあることを示唆しています。

アサヒ事例が突きつけた具体的な課題

① 大企業ほど、グループ全体のどこかに必ず弱点が存在する

今回のアサヒの事例は、単に「攻撃を受けた」という一企業の不運ではありません。最も重要なのは、攻撃者が“グループネットワークの中で最も脆弱な部分”を狙い、そこを突破口にして侵入したという点です。

会見内容を整理すると、攻撃者は外周の堅牢なシステムを正面から破ったわけではなく、グループ内のどこかに存在していた油断や老朽化、設定不備、あるいは監視の死角を入り口として、時間をかけて本丸へと迫っていった構図が浮かび上がります。

② 攻撃者の行動検知はEDRのみでは不可能

攻撃者は侵入後、およそ10日間にわたり偵察、資格情報の窃取、横展開を続けていました。

これは、「侵害の連続した動きを時系列で把握できる仕組みがあれば、より早期に異常を察知できた可能性があった」ことを示唆しています。

EDRは端末内部の不審な振る舞いを検知するうえで有効ですが、今回のようにネットワーク装置の侵害や権限の不正取得、Active Directory上での異常な横展開など、“端末の外側で起こる異常”はカバーできません。そのため、侵入後の動きを「複数システムをまたいで」捉える視点が不可欠になります。

③ サイバー攻撃はBCPの中心テーマに

アサヒは会見で、完全復旧にはさらに数ヶ月規模の期間が必要だと述べました。

これは、サイバー攻撃が企業の基幹業務を長期間止め得るという現実を突きつけています。従来のBCPは、自然災害や停電、物流の寸断などを中心に策定されてきました。

しかし今回の事例は、「サイバー攻撃こそBCPの中心テーマに位置づけるべき」であることを、企業側に強いインパクトを持って示したといえます。特に工場・物流・販売が連動する製造業や消費財企業では、情報システムの停止はそのまま事業停止に直結します。

まとめ

今回のアサヒの事案は、決して例外的な“他社の話”ではなく、日本企業が実際に直面している現実そのものだと感じています。

この事例をケーススタディとして捉えることで、これまで形式的になりがちだったCSIRTやBCPの取り組みが、よりリアリティを持ったテーマとして再認識されていくのではないでしょうか。

EDR製品を導入していても、VPN機器やネットワーク構成のわずかな隙(死角)から侵入されれば、早期には気づけないという現実を突きつけました。

「うちは対策済みだから大丈夫」 そう思っているシステムこそ、攻撃者にとっては格好の標的かもしれません。

新たなセキュリティ製品を導入するその前に、まずは「現在の防御体制に穴がないか」を客観的に点検しませんか?