はじめに

2024年6月、KADOKAWAがランサムウェアの被害を受けてからおおよそ3か月が経過しています。未だKADOKAWAでは外部機関による調査が進められており、公開されたオフィシャルな情報は少ない状況でありますが、OSINT(Open Source Intelligence: 公開情報から得られるインテリジェンス)により状況の整理をしてみます。筆者の推測含みの内容となる旨、あらかじめご承知おきください。

KADOKAWAランサムウェア攻撃の犯行声明から考える

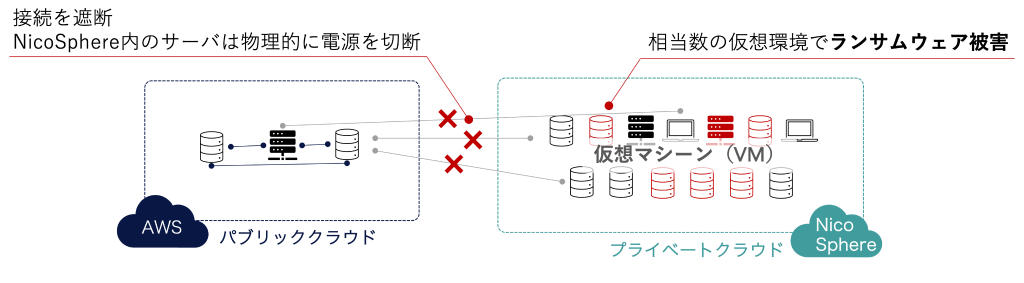

犯行グループによる声明によれば、以下のような状況だったとのことです。

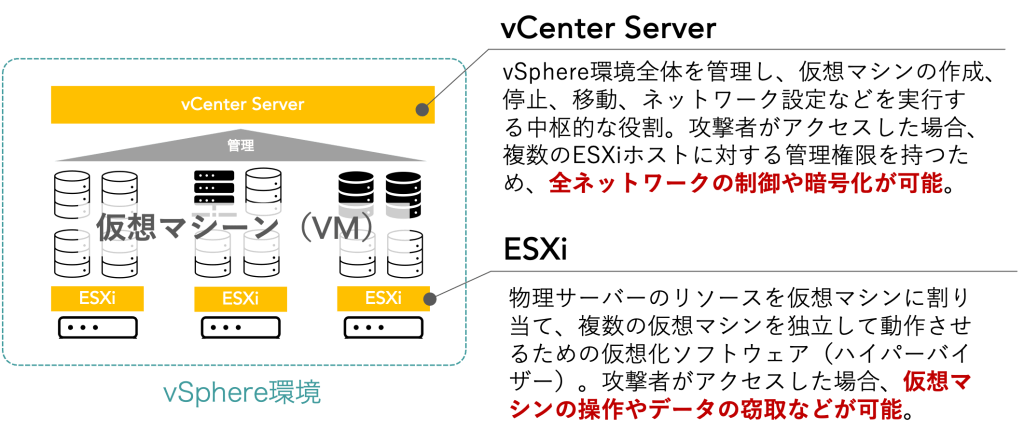

- ・KADOKAWAのネットワークアーキテクチャが適切に整理されていなかった

- ・異なるネットワークが1つの大きなKADOKAWAのインフラストラクチャに接続され、

ESXiやvSphereといったグローバルな制御ポイントを通じて制御されていた - ・そのため一度制御センターにアクセスすると、ネットワーク全体を暗号化できた

犯行声明の内容を信じるのであれば、VMwareのコントローラーが乗っ取られ、そこから複数のネットワークに繋がっていたため被害範囲が拡大したと解釈できます。

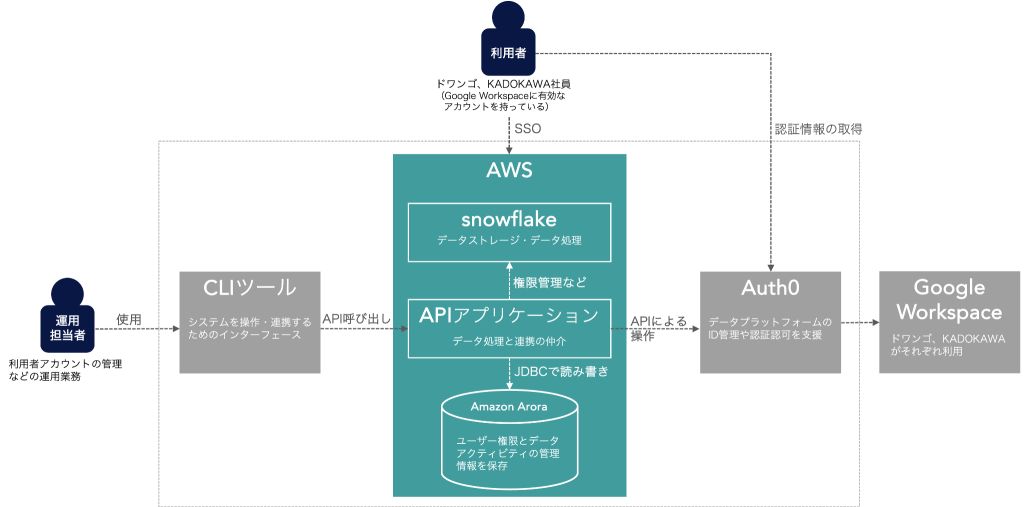

KADOKAWAの社内ネットワーク基盤とアカウント管理

KADOKAWAでは、KADOKAWAグループが提供するサービスのインフラ基盤の構築・運用をKADOKAWA Connectedというグループ会社が担っていました。KADOKAWA Connectedでは、KADOKAWAグループの持つ複数のデータプラットフォームを統合してデータウェアハウス(DWH)を構築しています。

DWHにはKADOKAWA、ドワンゴといった、別会社の従業員がそれぞれアクセスする必要があり、社員アカウント管理も別となっていたため、アカウント管理が複雑となります。

そのため、KADOKAWA Connectedでは、Auth0というIDaaS(Identity as a Service)を使って管理コストを下げていました。

(KADOKAWA Connected: Engineering Blogを元に作成)

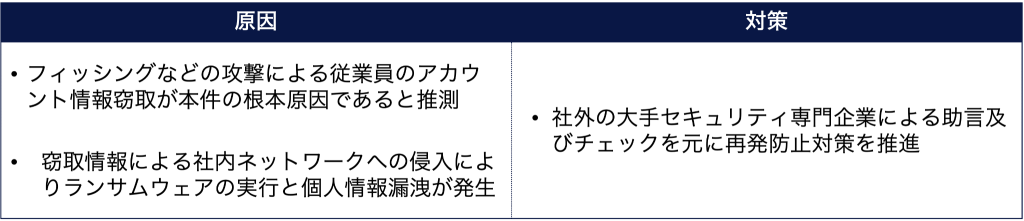

KADOKAWAランサムウェア被害の公式発表 — 原因と推測

8月14日にリリースされたKADOKAWAの発表によれば、今回のランサムウェア被害の直接的な原因となったのは、フィッシング詐欺による認証情報の窃取のようです。

(KADOKAWA IR・PRの動画を元に作成)

公式発表においても現時点での調査による推測ということですが、これが事実であると仮定して犯行声明を踏まえて考えると、VMwareで利用していた認証情報がフィッシング詐欺によって窃取されてしまったのではないかと推察できます。

一方で、IDaaSのAuth0における脆弱性を調べてみると、JVN iPediaによって2023年に最終公表された脆弱性が2件見つかりました。

| 概要 | 影響を受けるシステム | 想定される影響 | 更新履歴 |

|---|---|---|---|

| Auth0 Inc. の Node.js 用 lock には、クロスサイトスクリプティングの脆弱性が存在します。 | Auth0 Inc. lock 11.33.0 未満 | 情報を取得される、および情報を改ざんされる可能性があります。 | 2023年8月3日 掲載 |

| Auth0 Inc. の passport-wsfed-saml2 には、不特定の脆弱性が存在します。 | Auth0 Inc. passport-wsfed-saml2 4.6.2 およびそれ以前 | 情報を取得される可能性があります。 | 2023年11月28日 掲載 |

(JVN iPediaの公開情報をもとに作成)

これは想像の範疇でしかありませんが、フィッシングによる認証情報の窃取であることを踏まえると、例えば、Auth0からの脆弱性警告のメールに偽装したフィッシングメールに引っかかった、といったストーリーも考えられます。自分がシステム担当者であれば、いかにも引っかかってしまいそうなストーリーです。

これは余談ですが、弊社でご支援しているクライアントで、年次で標的型攻撃メール訓練を実施している企業があります。この企業で、コロナ禍の真っ只中にワクチン接種の受付に偽装した攻撃メール文面で訓練を行ったところ、平年の4倍以上の開封率となったそうです。

このように、差し迫った脅威を悪用したり、時流に乗った攻撃メールは、その成功率の高さが実証されていますので、注意が必要です。

日本国内におけるランサムウェア被害の現状とKADOKAWA事件

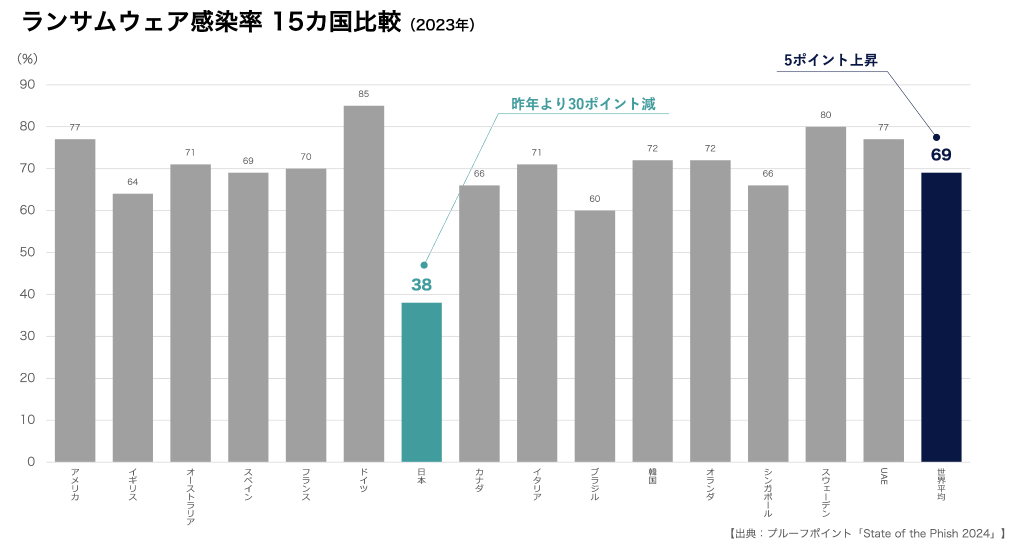

ランサムウェアの被害は国内でも無視が出来ないほどインパクトの多い事例が多いですが、意外にも、国際的にみると日本の被害は減少傾向にあります。

(「State of the Phish 2024」を元に作成)

日本プルーフポイントは、日本企業はランサムウェアに感染しても身代金を払う比率が低いため、「日本を狙っても割に合わない」と攻撃が抑制された、と分析しています。

一方、一部報道において、KADOKAWAは身代金を支払ったにもかかわらずデータの復旧がなされなかったと報道されています。

この報道の真偽はさておき、身代金を支払ったからといってデータが復旧される保証は無い、という点は重要です。上記の日本プルーフポイントの調査でも、身代金を支払った結果データやシステムが復旧した割合は、グローバル平均で41%、日本に限れば17%と、非常に低いことが示されています。

さらには、身代金を支払うことは攻撃者に利益をもたらすこととなり、それは新たな攻撃への資金提供とさえ言えます。自社の経済的損失のみならず、公益の観点からも、身代金は支払うべきではないと言えるでしょう。

KADOKAWAのランサムウェア事件からの教訓

ランサムウェアの被害は国内では減少傾向にあるものの、事業継続にとってクリティカルな情報が暗号化されてしまうと会社そのものの存続が危ぶまれる、リスクの大きいサイバー攻撃であることに変わりはありません。

そのため、データのバックアップの取り方、復旧の方法等、事前に打てる対策は取っておくべきです。

とはいえ、1企業が高度なサイバー攻撃に対して有効な対策をゼロから構築できるような余力のあるケースは多くありません。そのため、多くの企業は外部のソリューションを導入して対策を練る必要があります。

ところで、KADOKAWA Connectedでは、グループの抱える膨大な量のバックアップデータの管理のため、Rubrikクラウドデータマネジメントというソリューションを導入していました。

Rubrikではランサムウェア対策にも力を入れており、即時復旧や影響分析のサービスの他、最大1000万ドルもの復旧保証も提供していたようです。

(rubrikより引用)

今回のKADOKAWA Connectedによるランサムウェア被害にこのRubrikがどの程度パフォーマンスしたのかは定かではありませんが、今後のKADOKAWAの発表によっては、ソリューションを選定する際の他山の石とすることが出来るかもしれません。

当社ではこのような他社事例の調査、およびそれを基にしたセキュリティ強化施策の検討・実施支援など、幅広いサービスを提供しております。

ニュース等を見て不安になったが、どのようなセキュリティ対策をすればよいか分からない、といったご不安がありましたら、是非以下のフォームから当社にご相談ください。