認証の強化は急務

WEBサービスや社内業務システムなど、私たちは仕事でもプライベートでも、様々な情報システムを利用しています。これらは非常に便利なものですが、一方でこれらのアカウントを乗っ取られ、情報漏洩等の被害を受ける事例は多発しています。

IPAが公開する『情報セキュリティ10大脅威 2024』の個人向け脅威では、「インターネット上のサービスへの不正ログイン」が9年連続ランクインしていますし、先日のコラムでご紹介したKADOKAWAのサイバー攻撃(ランサムウェア被害)事例もフィッシング攻撃経由でのアカウント乗っ取りが原因と推察されています。

こうした被害を防止するためには、『強い』認証が必須です。

本コラムでは、どのような認証が『強い』と言えるのかについて考察していこうと思います。

パスワードは破られるものであるという前提

「認証」と言った時、誰もが一番に思い浮かべるのが「パスワード」でしょう。

「IDとパスワードの組み合わせ」は古くから、そして現在もなお、最もポピュラーな認証方法として使用し続けられています。

しかし、前述の通りアカウント乗っ取りが多発しており、これは基本的に「IDとパスワードの組み合わせ」という認証方法が突破されることにより発生しています。

では、何故パスワードは破られるのかを考えていきましょう。

パスワードが破られる時、その方法は大きく以下のパターンに分類されます。

- ① パスワードそのものを知られる(パスワード流出)

- ② 総当たり攻撃でパスワードを解読される

パターン① パスワードそのものを知られる

まずは①のパターンを見てみましょう。

このパターンでは、自分が設定した文字列自体が、何らかの方法で他者に知られ、不正利用されます。

具体的にはKADOKAWAの事例で触れたようなフィッシング系の攻撃が有名で、巧妙な攻撃メールや偽サイトにより、攻撃者に対して自らパスワードを教えてしまうことになります。

その他にも、一般的な情報セキュリティ教育で良く言われるかと思いますが、パスワードを書いた付箋をモニターに貼るなど、管理状態が悪いことで他者に知られてしまうといったこともあります。

管理状態は是正できますが、フィッシングなどについては、攻撃手法も日々巧妙になっています。差し迫った危機を煽るような攻撃メールと、本物と見分けがつかないような偽サイトが準備された場合に、「それでも自分は絶対に引っかからない」と言い切れる人がどれほどいるでしょうか。①のパターンのみで、既に”パスワードは破られる”危険性が高いと考えられます。

パターン② 総当たり攻撃でパスワードを解読される

では②のパターンも見てみましょう。

これは、正確なパスワードは知られていないものの、様々なパターンを総当たりで試すことで、パスワードを割り出して突破する方法です。セキュリティ用語的には「ブルートフォース攻撃」と言います。ブルートフォース(Brute-force)とは「力任せ」「強引な」といった意味の英語で、まさにその名の通り強引な攻撃手法と言えます。

一見、その組み合わせは膨大で、そんな強引な方法では時間がかかりすぎるようにも思えます。しかしAIを利用して解析を行うことで、攻撃速度は飛躍的に向上します。

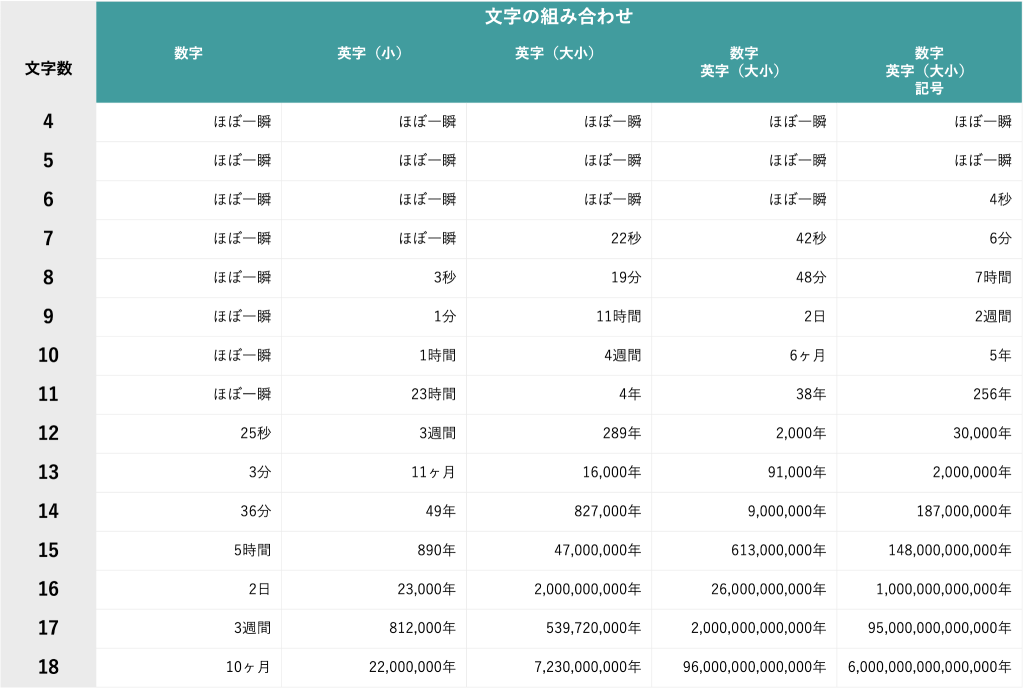

AIを用いた攻撃速度について、アメリカのセキュリティ企業であるSecurity Heroが、以下のような調査結果を公表しています。

(Security Hero社の公表事項をもとに作成)

例えば「8文字以上、英(大文字・小文字)・数・記号から2種以上混合」といったようなパスワードポリシーとしている企業は多々ありますが、最小の8文字としていた場合、長くとも7時間で突破されてしまうことがわかります。

また、上記の調査で使用されているかは不明ですが、ブルートフォース攻撃において攻撃の効率性を高めるものとして、辞書攻撃というものがあります。

これは、例えば「123456」「password」「admin」「qwertyuiop@[」など、パスワードによく使われる文言をあらかじめ辞書(リスト)として登録しておき、まずそれらを使用した文字列パターンを試すことで、総当たりの効率を高める手法です。このような安直な文字列を使用している場合は、突破までの時間はさらに飛躍的に短縮される可能性があります。

短時間でパスワードが突破されるということは、それだけアカウントが乗っ取られ、不正利用の被害が拡大するということです。また、上記の時間はあくまで「現代の技術水準」での時間であり、今後技術の進歩に伴って、さらに時間が短縮される危険性があります。

このように、②のパターンでも“パスワードは破られる”危険性が高いと考えられます。

つまり、パスワードはそもそも破られる危険性が高い、脆弱性を抱えた仕組みなのです。それを前提に考えなければなりません。

パスワードレス認証と二要素認証で安全を強化

パスワードが破られるのであれば、パスワードを使わなければ良い、あるいはパスワードを使わない方式と組み合わせれば良い、と考えられます。

そこで出てきたのが「パスワードレス認証」や「二要素認証」という考え方です。

そもそも認証に使用する要素の考え方には、以下のようなものがあります。

| 要素 | 概要 | 具体例 |

|---|---|---|

| 知識情報 Something you Know | 本人しか知り得ない情報を知っていることを以って、本人であると認証 | ・パスワード ・PINコード ・秘密の質問 |

| 所持情報 Something you Have | 本人しか持っていないものを持っていることを以って、本人であると認証 | ・スマートフォン ・ICカード ・クライアント証明書入りのPC |

| 生体情報 Something you Are | 本人しか持ちえない身体的特徴を持っていることを以って、本人であると認証 | ・指紋 ・顔の特徴量 ・静脈 ・虹彩 |

パスワードレス認証では「所持情報」や「生体情報」を、二要素認証では「知識情報」を含めた二つ以上の要素を利用することで、パスワードの脆弱性を回避しています。

あくまでも”要素”が重要であり、例えばパスワードによる認証と秘密の質問による認証を組み合わせても、それは二”段階”認証であり二”要素“認証にはなっていないということに留意が必要です。

もちろん「所持情報」や「生体情報」であれば絶対安心というわけではありません(「生体情報」が盗まれるような場合は、情報漏洩の危険よりも生命の危険を感じた方がいいかもしれませんが)。特にスマートフォンなどは紛失もしやすいです。

それでも、パスワードのみの認証よりははるかに安全と言えるでしょう。事実、昨今の各種セキュリティベンチマークでは、必ずと言っていいほど二要素認証等が推奨されています。

それでもパスワード(のみ)を使わなければならない場合の対策

ここまでパスワードの脆弱性について見てきました。しかし、どうしても使いたいシステムが二要素認証等に対応しておらず、パスワードのみの認証となってしまうケースもあるでしょう。その場合はやはり、『強い』パスワードを設定して、適切に管理するしかありません。

NISTガイドラインに基づいたパスワード管理

2024年9月、米国国立標準技術研究所(NIST)がデジタルアイデンティティガイドライン(SP 800-63-4)の改訂版ドラフトを発表しました。その中でパスワードについても言及がありますが、大まかにまとめると以下のようなものになります。

- ● 最低15文字

- ● (認証情報が漏れていない限り)定期変更は求めない

- ● (認証情報が漏れていない限り)複数の文字タイプの使用は求めない

15文字以上というのは、前述の調査結果と照らしても妥当な要件と言えそうです。

数字のみの場合は別ですが、全て小文字のアルファベットだとしても突破に890年かかるとされており、さすがにある程度『強い』と言えそうです(数字のみ15文字以上という、自分でも覚えづらいパスワードは設定しないとは思いますが、これは脆弱なので注意しましょう)。

また、定期変更の非推奨は以前から言われていたことです。日本でも2018年に総務省から定期変更は非推奨である旨が示されています。

これは頻繁に変更を行うことで、パターン化された脆弱なパスワードを設定する危険性が高いためです。

筆者も新卒で定期変更必須の会社に入りましたが、先輩社員から「一部の文字列だけ決めておいて、更新月を数字で入れると覚えやすくていいよ」などという、今思うと非常に危険なアドバイスを受けたことがあります。

最後の、複数文字タイプの非推奨ですが、これは直感的には違和感があります。

前述の調査結果では、文字種が増えると格段に突破までの時間が伸びており、『強い』パスワードを作るには効果的なのではないかと思えます。これは恐らく、「15文字以上の推奨」を優先した結果、覚えにくくなる要素である「複数文字タイプ」を省略したという、「定期変更の非推奨」の時と同じようなロジックではないかと考えられます。

ここに関連する話として、「パスフレーズ」というものがあります。

パスフレーズとは、複数の単語を組み合わせたパスワードです。設定した本人にとって覚えやすい一方で、文字列が長くなりやすく、他者には推測されにくい特徴があります。

例えば「毎朝のコーヒーが私を元気にする」といったフレーズを考えます。

これを英語にする(Google翻訳)と「Coffee every morning energizes me」で29文字、日本語でローマ字入力にすると「maiasanoko-hi-gawatashiwogennkinisuru」で37文字、と非常に長い文字列が作れます。これはかなり『強い』パスワードと言えそうです。

しかしここに「複数文字タイプ」を入れようとすると、考えるフレーズも複雑になり、結果覚えづらくなりそうです。こういったこともあり、「複数文字タイプの非推奨」が提唱されたのではないかと推察します。

パスワード管理ツールの利用

とは言えやはり、15文字以上のパスワードは覚えづらいことに間違いはありませんし、入力ミスなども増えそうです。しかも上述の通り、技術の進歩に合わせ、推奨文字数は今後も増えていく可能性もあります。そこで昨今ではパスワード管理ツールの利用も進んでいます。

パスワード管理ツールには様々な製品がありますが、大まかに言うと、ツール側で必要な文字数や文字種を満たしたランダムパスワードを生成し、ツール側で管理し、必要な際に簡単に呼び出して貼り付けたり自動入力できたりするため、自分で複雑なパスワードを覚える必要が無い、といった特徴を持ちます。これにより、自分では全く覚えられないような長く複雑なパスワードを設定することが可能になります。また、パスワードの使いまわしにより、一つのシステムのパスワードが漏れると連鎖的に多数のシステムに不正アクセスされるといった話も良くありますが、パスワード管理ツールであれば使いまわしのリスクも防止できます。

しかし、パスワード管理ツールで集中管理しているということは、そこを突破されると全てのパスワードが漏れてしまうということでもあります。パスワード管理ツール自体のマスターパスワードは当然強固なものを設定するとともに、可能な限り二要素認証等も設定しましょう。

まとめ

認証は私たちのデジタル生活を守る「カギ」として非常に重要な役割を持ちます。強固なセキュリティを実現するためには、パスワードだけに頼るのではなく、パスワード管理の基本を抑え、パスワード管理ツールの利用や二要素認証を組み合わせることが重要です。このことは、システムを利用する側はもちろん、システムを開発する側も抑えておく必要があります。

当社ではこのような基本的な内容を含め、企業の抱えるリスクの特定・対応、また情報セキュリティ教育による社内の周知徹底等を支援しています。自社のセキュリティレベルの底上げを図りたい場合、是非以下のフォームより、当社にご相談ください。