人の振り見て・・・

2023年10月、NTT西日本子会社における、元派遣社員による不正な個人情報持ち出しが発表されました。これを受けてNTT西日本の森林前社長が引責辞任し、2024年4月1日、北村新社長が就任しました。

北村新社長は就任会見の中で、「今後3年間を一つのめどに情報管理を徹底する体制をつくっていく」と述べています。

情報セキュリティインシデントは、もちろん発生させてはなりません。しかし、どれだけ万全と思われるセキュリティ対策を行っても、インシデントの発生確率を0%にはできません。

インシデントが発生してしまった時に最も重要なのは、インシデントから学習し、再発防止策を講じ、セキュリティレベルをスパイラルアップさせていくことです。とは言え、自社のインシデントのみでは、なかなか「学習」に繋がるような事例は発生しません(発生しない方がもちろん良いのですが・・・)。

今回のような大規模な事例では、詳細な調査結果や再発防止策の内容など、様々な情報が公表されます。こういった事例は、自社のセキュリティマネジメントプロセス・セキュリティ対策を見直す良い機会になります。特に今回の事例はNTT西日本グループ全体に波及しており、グループガバナンスについても示唆に富んだ事例と言えます。

というわけで、改めてNTT西日本子会社の事例を振り返ってみましょう。

事故概要

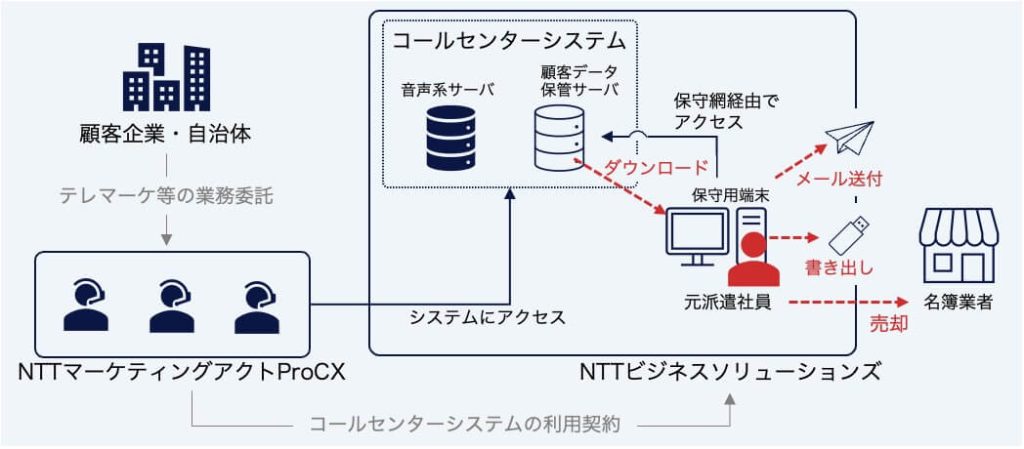

今回の事例で不正持ち出しを行ったのは、NTTビジネスソリューションズ社に派遣され、NTTマーケティングアクトProCX社が利用していたコールセンターシステムの運用保守業務を担当していた派遣社員でした。この派遣社員は、システム管理者アカウントを不正使用し、個人情報が格納されているサーバに不正アクセスし、保守作業で使う端末に個人情報をダウンロードし、それらを外部記憶媒体に書き出して外部に不正に持ち出していました。このほか、メール送付による持ち出しの可能性も示唆されています。

この不正行為は約10年間にわたって行われ、69の顧客企業・自治体が被害にあっており、一部の企業(山田養蜂場400万件、NTT西日本120万件、森永乳業34万件など)や自治体(福岡県14万件、沖縄7万件、千葉市5万件など)が流出被害を公表しています。

引用:調査報告書より、(株)インターネットプライバシー研究所が作成

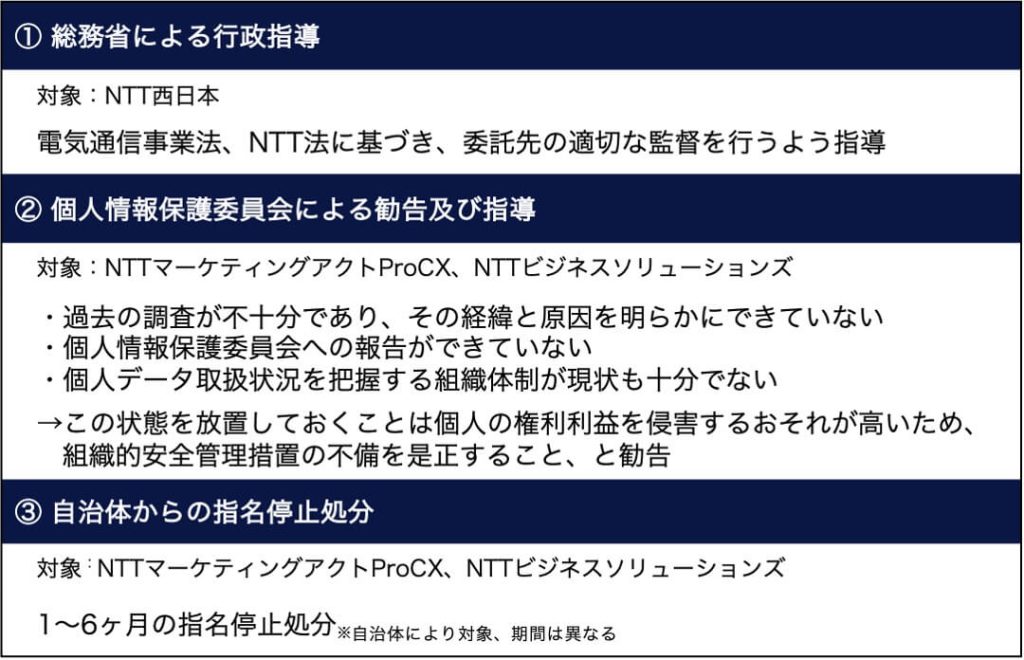

事故の影響

この事故を受け、NTT西日本および子会社は、下表の通り、行政機関からの指導や自治体からの指名停止処分を受けました。これらにより、前述の通りNTT西日本の社長が引責辞任する事態となっています。

事故の原因と対応

ここでは、NTT西日本が公表した調査報告書から、問題点と、それに対する対応を確認します。

技術的な問題点と対応

今回のインシデントの直接的な原因となった、技術的な問題点は、概ね以下の3点となります。

①保守端末のセキュリティ

■問題点

「事故概要」の項で記載した通り、保守用端末では顧客用データを保管するサーバから、データをダウンロードすることが可能でした。しかし、外部記憶媒体の接続や、インターネット接続が制限されていなかったことから、容易にデータを外部に持ち出せる状況となっていました。

■対応

保守用端末について、インターネットへの接続、外部記憶媒体への書き出しを共に制限することとしました。

なお、業務上、外部記憶媒体への書き出しが不可欠な場合は、専用端末を導入し、外部記憶媒体接続時にアラート発報するとともに、運用上も上長への申請手続きを導入しました。

②不正検知

■問題点

大量データの外部への持ち出しなど、不正なふるまいをリアルタイムに検知する仕組みが存在せず、不正行為に気づくことができませんでした。

■対応

前述の通り、専用端末についてはリアルタイム監視のソリューションを導入し、外部記憶媒体接続時にアラート発報される仕組みとしました。

③各種ログレビュー

■問題点

定期的なログレビューが実施されていなかったことから、長期間にわたり不正行為に気づくことができず、被害拡大を招きました。

■対応

週次でログレビューを実施するとともに、主管組織以外の第三者による抜き打ち検証も実施することとしました。

根本的な問題点と対応

調査報告書では、前述のような問題点を生んだ根本的な原因が複数挙げられています。今回は以下の三点を取り上げます。

※第2線・第3線は、内部統制の考え方である3ラインモデルにおける概念です。詳細はこちらを参照ください。

① ”鵜呑みの連鎖”

■問題点

NTT西日本のグループ各社では、第1線(現場部門)でのセルフチェックの仕組み(情報セキュリティ自主点検、毎月点検、4半期点検など)が設けられていました。

しかし、NTTビジネスソリューションズにおいては、点検で「×」と答えることによる面倒を避けるため、なるべく「○」で答えるというバイアスがかかっており、また第1線では、「○」と回答した場合の正確性の検証や根拠の確認は行われていなかった等、運用実態が正しく反映されていませんでした。

また、セルフチェックを含め、NTTビジネスソリューションズにおける情報セキュリティ統制全体を監督する立場の第2線においても、このような状態での点検結果を、明らかにおかしい点がない限りはそのまま受領していました。

さらに、グループ各社の情報セキュリティ統制を主導する立場のNTT西日本においても、グループ各社の点検結果について、「×」がなければ責任者の決裁を得ているかの確認のみを行っており、回答の正確性の検証や根拠の確認は行われていませんでした。

セルフチェック以外に第1線での運用実態を把握できる仕組みはなく、またセルフチェックについてもこのような不備があったことが、今回のインシデントの問題点が長年是正されなかった根本的な原因の一つとされています。

■対応

調査報告書では以下が提言されています。

・点検結果の妥当性を裏付ける証跡提出の必須化

・(セルフチェックの他に)第2線が第1線の実態を直接チェックする仕組みの導入

② 脆弱な第2線・第3線

■問題点

前述の通り、 NTTビジネスソリューションズの第2線では不正確な点検結果のほかに運用実態を把握できる仕組みがありませんでした。加えて、情報セキュリティに関する業務を担当する役割を持つ部門において、当該業務が具体化されておらず、実務担当者の割り当ても行われていない状況でした。

また、第2線による統制状況を監査する役割を持つ第3線においても、十分な監査が行われていませんでした。

NTT西日本の内部監査部による監査では、記録に責任者のサインがあるかという形式的なチェックのみで、第2線の監督機能が有効かという観点での監査は行われていませんでした。

さらに、監査対象は事前情報に基づきリスクベース決定されていましたが、事故が発生したチームについては約10年間監査の対象となっていませんでした。

これらの状況により、第1線に対する有効な牽制を行えなかったことも、根本的な原因の一つとされています。

■対応

調査報告書では以下が提言されています。

・グループにおける多層的な第2線を機能させるため、それぞれの役割分担を明確化

・情報セキュリティの知見を有する人材の拡充

・内部監査部門の質の拡充(第1線・第2線の機能不全を発見できる深掘監査、第1線・第2線から提供される情報の正確性の独自検証など)

③リスクマネジメントプロセスの不在

■問題点

第1線、第2線のいずれにおいても、情報セキュリティリスクを特定・評価し、リスクに応じた提言措置を策定・実行していくという、リスクマネジメントプロセスが存在していませんでした。

これは、今回のインシデントの根本的な原因の一つであることはもちろんですが、今後別のセキュリティリスクが顕在化した場合も対処できない可能性が高い状態となっており、極めて深刻な状態と言えます。

さらに、このような状態を放置していた経営層に対しては、「致命的な怠慢」「リスクマネジメントに対する基本的な理解やこれを実際の経営に適用する能力が欠けていた」と、強い言葉で指摘しています。

■対応

調査報告書では、グループ各社の経営陣、事業部、現場組織といった各レベルでリスクマネジメントプロセスを確立することが提言されています。

特に、今回のインシデントについてはタスクフォースによる情報漏洩経路の可視化等、リスク特定作業が行われましたが、今後はリスクマネジメントに必須の手順として恒常的に実施される必要があるとされています。

またNTTビジネスソリューションズの経営層に対しては、属人化を防ぐための人員配置や派遣社員の待遇改善、NTT西日本の経営層に対してはグループ全体の情報セキュリティ体制の把握および改善の主導が提言されています。

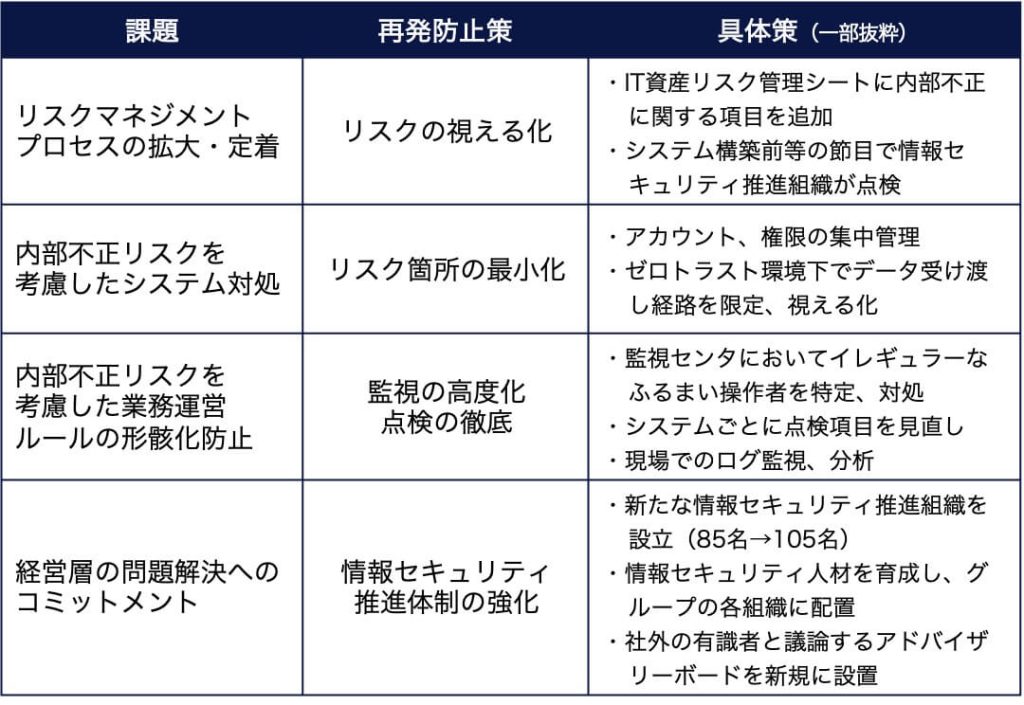

NTT西日本グループ全体での対応

今回のインシデントに関する調査の他、システム緊急総点検、運用責任者へのアンケートを実施した結果、4つの課題を抽出し、再発防止策を立案しています。

また再発防止策の推進のため、約100億円の予算を割り付け、105名体制の推進組織を設立しました。

「NTT西日本グループの情報セキュリティ強化に向けた取組み」より(株)インターネットプライバシー研究所が作成

我が振り直せ

ここまで、NTT西日本の公表した調査結果、および再発防止策を見てきました。

調査における原因の深堀、再発防止策への予算・人的リソースのかけ方など、本気で改善に取り組んでいることが伺えます。

今回のインシデントについて、直接的な問題点自体は、言葉を選ばずに言えばかなりお粗末なものと言えます。過去の大規模な不正持ち出し事案でも同じような問題点があり、そこから何も学んでいなかったという印象です。きっと多くの企業では、不正持ち出し対策自体は概ね行われていることでしょう(行われていない場合は、速やかに対応することを推奨します)。

しかし、根本的な問題点の部分についてはどうでしょう。第2線に属する役職に就いている方は、自社のリスクマネジメントプロセスを振り返ってみてください。

現場部門の方の言うことを鵜吞みにしていませんか?本当に有効な牽制が効いていますか?そもそもリスクマネジメントプロセス自体は有効に機能し、リスクが特定できていますか?経営層はリスクマネジメントプロセスの実態を把握し、主導できていますか?

自信をもって「はい!」と答えられる方は、実は少ないと思います。

特にNTT西日本と同様の、大手グループ企業においては、自社のみならずグループ全体にガバナンスを効かせなければならず、企業単独での対応よりもはるかにハードルが高くなる分、リスクマネジメントプロセスが形骸化してしまっているケースは極めて多いです。

当社も大手グループ企業の情報セキュリティガバナンスに携わった事例がいくつもありますが、有効なガバナンスのあり方の検討、子会社や現場部門のリソース・モチベーションのハードルをいかに超えるかなど、非常に難しい課題です。

他社のインシデント事例からの学習をしようとする時、多くの場合は直接的な問題点のみに着目し、類似のインシデントが発生しないように具体的なセキュリティ対策の見直しを行うことに終始しがちです。

もちろんそれも必要な対応です。しかしもう一歩踏み込んで、なぜそのような問題点が放置されたのかまで深堀し、自社でも同じようにリスクが放置されないか、リスクマネジメントプロセスを見直すことこそ、インシデントの防止にとって最も重要なことだと思います。

当社では、グループ情報セキュリティガバナンスの仕組みの構築および改善、個社ごとのリスクマネジメントプロセスの見直し、また、そもそもどんな問題点があるのか見当もついていないといったような、非定型な内容のご支援も承っています。上記で「はい!」と答えられなかった方は、是非一度弊社にご相談ください。

サービスページはこちら