はじめに

リモートワークの普及などに伴い、企業でもシステム構築やデータ保管などの用途でクラウド利用が拡大する中、総務省が令和4年(2022年)10月に公表した「クラウドサービス利用・提供における適切な設定のためのガイドライン」(以下、「設定ガイドライン」)は、クラウドサービスの提供者・利用者が共通して認識するべき事項や具体的な対策を示したものとなっています。

令和6年(2024年)4月に総務省が公開した「クラウドの設定ミス対策ガイドブック」(以下、「対策ガイドブック」)は、「設定ガイドライン」の中でも特に、クラウドサービスの利用者に向けて内容を抜粋・解説したものです。

IPAが公表している「情報セキュリティ10大脅威」にも“不注意による情報漏えい等の被害”が毎年のようにランクインしており、この中にはクラウドを含むサービスの設定ミスの事例も多分に考慮されているものと考えられます。

設定ミスによる事故事例として、近年では下記のようなものが挙げられます。

| 公表時期 | 社名 | 原因 | 事故概要 |

|---|---|---|---|

| 2023年5月 | トヨタ自動車株式会社 (トヨタコネクティッド株式会社) | クラウド環境の誤設定 | 一部のデータが10年近くインターネット上で公開状態になっていた。車両位置情報などの顧客データ約215万人分が漏えいした可能性。 |

| 2023年10月 | 東京海上日動火災保険株式会社 | 参照範囲の誤設定 | 代理店向けシステムにおいて、他保険会社の顧客情報を、本来アクセスしてはいけない代理店が閲覧できた。 |

| 2024年3月 | ワークスタイルテック株式会社 | アクセス権限の誤設定 | 労務管理ソフトウェアWelcomeHRにて、顧客の個人データが特定の条件下で外部から閲覧可能な状態に。 |

| 2024年6月 | 日本ネットワークセキュリティ協会(JNSA) | Googleフォームの権限の誤設定 | SECCON実行委員会が主催する「CTF for Girls」のイベントへの申込者情報が閲覧可能な状態に。 |

| 2024年7月 | ウォンテッドリー株式会社 | システムの設定ミス | ビジネスSNS「Wantedly」にて、未公開か削除済みの人材募集記事や企業の公式ページが閲覧可能な状態に。 |

このコラムをご覧になっている皆様の所属する企業や団体の多くが、JIS Q 15001(プライバシーマーク)やISO 27001(ISMS)等の認証を取得し、個人情報保護や情報セキュリティに関する取り組みを行っているかと想像します。

今回は組織としてクラウドサービスを利用する際、設定ミスを防ぐために「対策ガイドブック」の内容をどう活用することができるのかを見ていきたいと思います。

クラウドの設定ミスの原因と対策

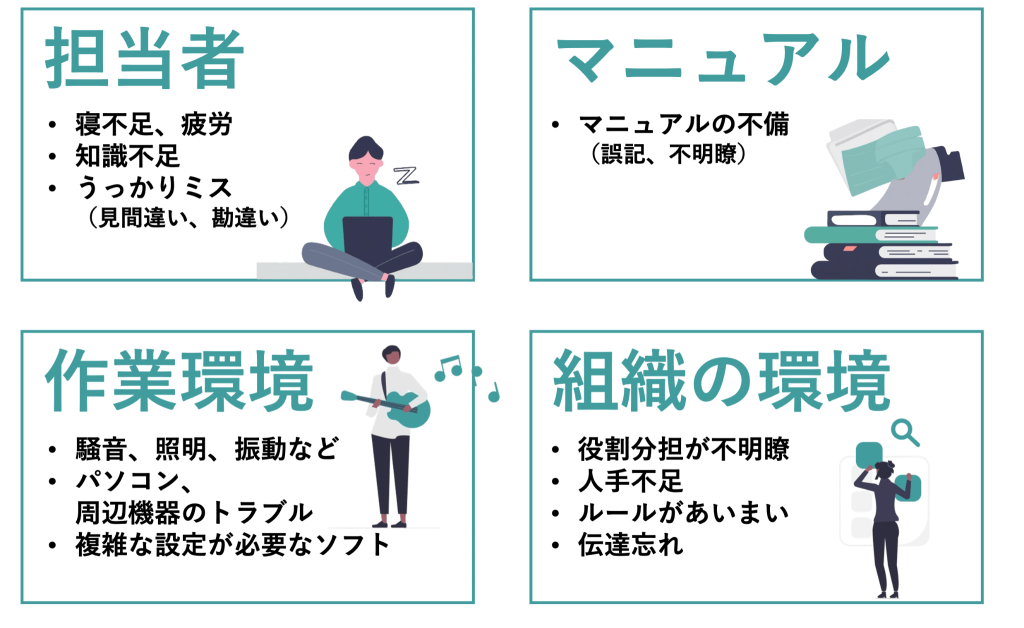

「対策ガイドブック」では、設定ミスの原因を下記の大きく4つに整理しています。

(「対策ガイドブック」をもとに作成)

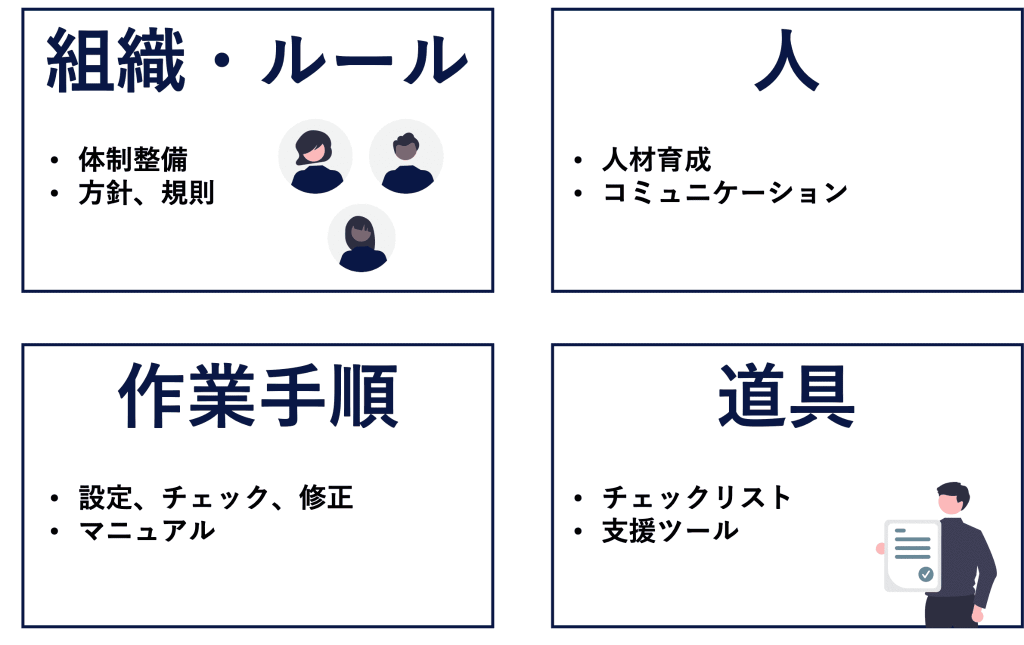

これに対し、対策については下記の4つの観点から整理しています。

(「対策ガイドブック」をもとに作成)

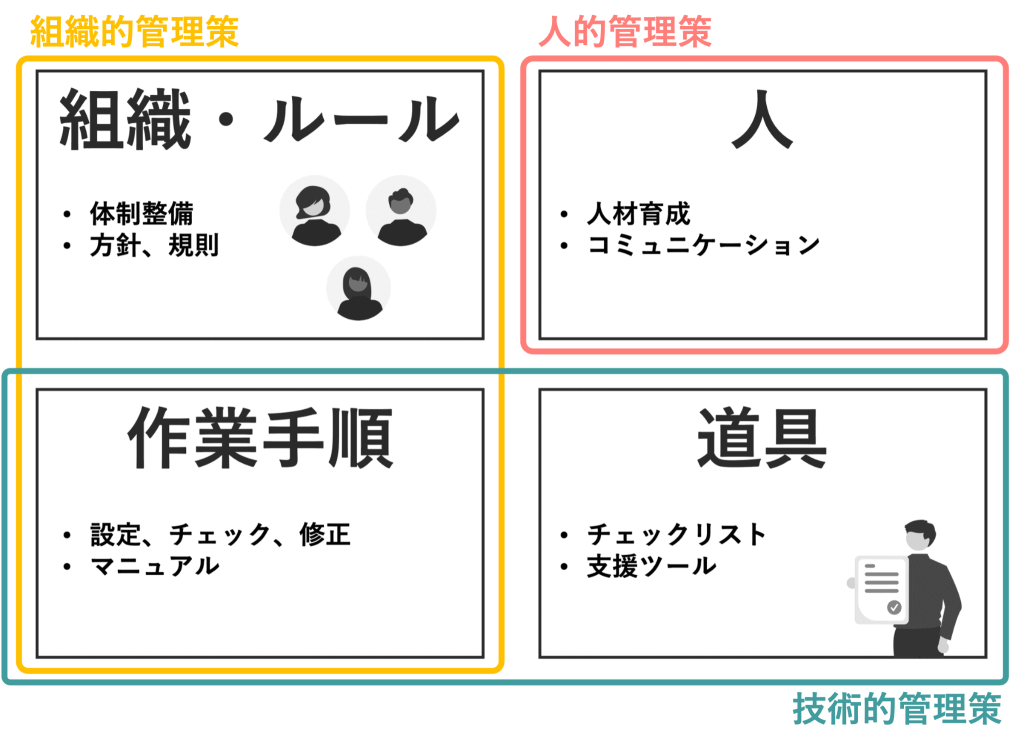

個々のミスの原因に対して、この4つの観点から対策を立てることが有効とされますが、既にPMSやISMSといったマネジメントシステムを構築している事業者においては、規格の要求事項として実施している3種類の管理策(組織的/人的/技術的)を下記のように適用することができると考えられます。

(「対策ガイドブック」をもとに作成)

このように分類することで、既存の管理策のうち重点的に実施すべきもの、強化すべきものなどを特定し、具体的なアクションへつなげることが容易になるでしょう。

それぞれの管理策のうち、設定ミス対策として有効なものの一例を説明します。

クラウド設定ミス防止のための組織的管理策

リスクマネジメント(リスク特定・分析・評価・対応)

管理台帳上に特定した情報資産や個人情報について、取得から廃棄までの各プロセスにおけるリスクを特定し、発生頻度や影響の大きさの観点から分析・評価したうえで対応方針を定めるという運用が一般的かと思います。

クラウドサービス上に保管している情報についてリスクを分析する際、社内で発生する様々なミスの発生状況を加味することにより、発生頻度をより適切に見積もることができるでしょう。また、万一情報が流出した際の影響の大きさに濃淡をつけることにより、対策すべきリスクの順番が見えてくるかと思います。

委託先の監督

自社で情報を適切に管理できていたとしても、委託先で全く同様に管理ができるとは限りません。ランサムウェアの被害事例でも、セキュリティ対策の手薄な委託先経由の事例が増えてきています。

情報資産や個人情報の取扱いを伴う業務を外部へ委託する際には、本コラムや「対策ガイドブック」にあるような管理策を委託先の組織も実施できているかを調査することが重要となります。

また、委託した情報の取扱い状況についても定期的あるいは必要に応じて確認ができるよう、契約書の内容を見直しておくとよいでしょう。

クラウド設定ミス防止のための人的管理策

教育

設定ミスの直接的な要因として真っ先にイメージするのは「従業員のクラウドサービスに対する認識や知識が不足していた」ではないでしょうか。

マネジメントシステムの一環で定期的な認識教育を実施している組織においても、事故事例をケーススタディとして取り上げることで理解度の向上や再発防止につなげることができます。 また、ダブルチェックやチェックリストの記入などを組み込んだ作業手順書を作成することも有効です。その際、各部門でのクラウドサービスの使用実態についてできるだけ詳細に把握することが、より正確な手順書の作成に役立ちます。

コミュニケーション

「設定ガイドライン」では下記のようなベストプラクティスが示されています。

Ⅲ.1.4.1 【基本】コミュニケーション

(中略)

ii. クラウドサービス事業者の仕様変更や新機能のリリースのタイミングで利害関係者と協議する。

iii. SIer等に委託している場合は、セキュリティ事故を起こさないための設定について責任分担やデフォルト値の設定変更の有無などについて説明を聞く。

iv. 設定不備に起因するトラブルやインシデント等については、その事象及び対処について記録に残し、クラウドサービス提供者側と共有する。

v. 利用するクラウドサービスの信頼できるユーザーコミュニティがある場合、最新のサービスのリリースやトラブル対応等について相談し、内容を精査した上で参考とする。(「対策ガイドブック」P.43より抜粋)

社内でのコミュニケーションはもちろんのこと、社外の利害関係者とのコミュニケーションも対策として有効であることがわかるかと思います。クラウドサービスの設定や管理を外部へ委託している場合、自社として最低限責任を持つ範囲について明確にしておくことが望ましいでしょう。

クラウド設定ミス防止のための技術的管理策

セキュリティツールの導入

「設定ガイドライン」では下記のようなベストプラクティスが示されています。

Ⅲ.4.2.1 【推奨】支援ツールや外部診断サービス等の活用

(中略)

i. 下記のような機能を有するツールについて、ビジネス環境の要求に合わせて導入を検討する。

・設定不備の検出

・脅威の検出

・ファイアウォールやセキュリティグループのルールチェック

・ぜい弱性診断

・監視ツール(生存監視、性能監視、ログ監視、Web監視など)

・性能監視、ログ監視

・構成管理、構成記述ツール

ii. ツール等の利用に当たっては、ツール過信に陥らないよう、組織としてのレビュー及び判断を行う。(「対策ガイドブック」P.52より抜粋)

上記のような機能を持つツールとして、「対策ガイドブック」ではCASB(キャスビー)、CSPM、SSPMなどが挙げられています。

略称 名称 概要 監視対象 特記事項 CASB

(キャスビー)Cloud Access Security Broker クラウドサービスの利用状況を可視化して、定期的にチェックするツール SaaS,

PaaS,

IaaSアプリケーションやデータへのアクセスを監視したり、セキュリティポリシーに照らして、リスクを検出する機能も CSPM Cloud Security Posture Management クラウドの設定を自動的にチェックし、設定ミスやコンプライアンス違反等のリスクを特定。より安全な利用方法も提示 IaaS 監査する設定項目は、NISTやCISなどの米国の組織が提供する標準的なセキュリティのフレームワークに準拠 SSPM SaaS Security Posture Management 各アプリケーションの設定やコンプライアンス状況を管理して、脅威を検出 SaaS Microsoft 365、 box、Salesforce などには対応していますが、日本のSaaSには対応していないことも (各ツールの概要「対策ガイドブック」をもとに作成)

人力だけではミスの防止には限界があるため、こういったセキュリティツールで自動的に問題点を検出することが効果的です。とはいえ、セキュリティツールでも必ず全ての問題点を検出できるとは限りません。組織的管理策、人的管理策と組み合わせて、多層的に対応することが推奨されます。

またツールの導入にあたっては、金銭面でのコストや、従業者への教育、手順書の作成などの時間的なコストが必要となります。それらのコストが、対象となる情報の重要度に対して適切であるかを検討することも重要です。

設定ミスを前提にした対策

元も子もないですが、ミスを100%なくすというのは不可能です。そこで「対策ガイドブック」では、設定ミスが発生しうることを前提とした対策にも触れられています。

設定ミスによるインシデントの被害抑制

対策例として、データの暗号化やバックアップ取得が挙げられています。

設定ミスによる不正アクセスを受け、情報漏洩・滅失・改ざん等の被害を受けた場合でも、これらの対策により被害を低減できます。設定作業そのものをなくす

マネージドサービスの利用により、設定作業を自社で行わず、外部の専門業者に委託することで、リスク移転を図ることも挙げられています。

ただし専門業者であっても100%ミスを犯さないわけではなく、またインシデントが発生した際の委託元としての管理責任は残る点には留意が必要です。まとめ

ここまで見てきた対策はあくまで一例となります。

設定ミスを含む情報漏えいを防ぐには、組織の状況に合わせた適切な対策の選択が重要です。

当社では、個人情報保護コンサルティングやセキュリティリスクアセスメントなどのサービスにおいて、お客様の組織の状況を踏まえた適切な対策を提案いたします。「何から手を付ければよいかわからない」といった疑問であっても、是非一度弊社にご相談ください。