はじめに

近年、日本国内の企業でもDX(Digital Transformation)が進められている中で、情報セキュリティリスクとしてサイバー攻撃の脅威が増しています。IPAが公表している「情報セキュリティ10大脅威」でも、ここ数年、ランサムウェア攻撃やサプライチェーン攻撃などのサイバー攻撃の脅威が上位を占めています。

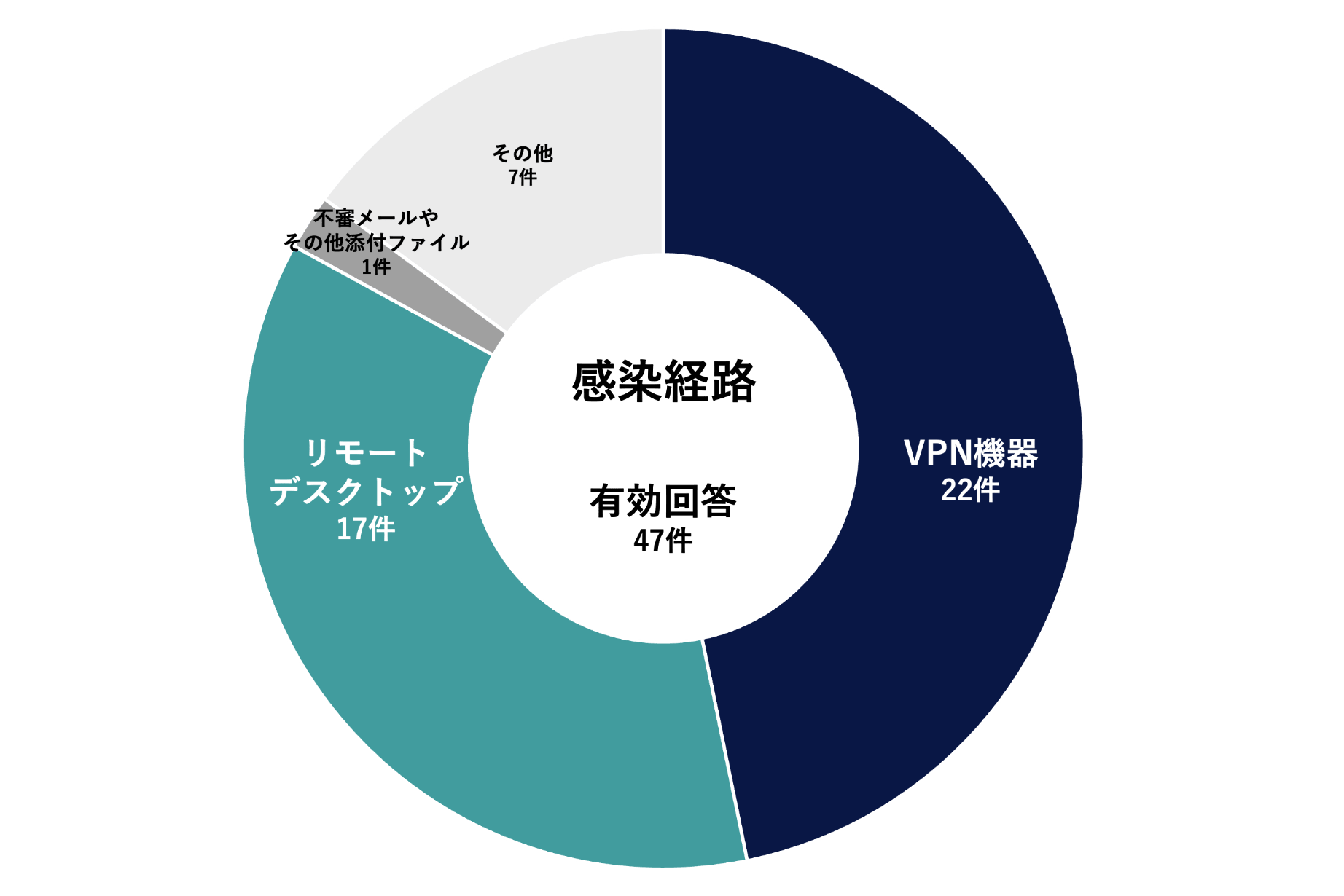

警察庁の調査結果によると、ランサムウェア攻撃の感染経路としてVPN機器とリモートデスクトップなどの社外からのアクセスツール経由での攻撃が、両者あわせて47件中39件であり全体の83%を占めています。

(警察庁「令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について」を元に作成)

このような攻撃手法は、攻撃者が初期段階で公開されている情報やインターネットからアクセス可能なIT資産から得られる情報を利用して “偵察”をおこなった結果、選定されていると言われています。つまり、社外からアクセス可能になっているIT資産が多ければ、それだけ攻撃者に情報を与え、攻撃の隙を作ってしまうといえます。

また、クラウドサービス利用の一般化に伴い、シャドーIT(企業・組織側が把握せずに従業員または部門が業務に利用しているデバイスやクラウドサービスなどのこと)も増えています。

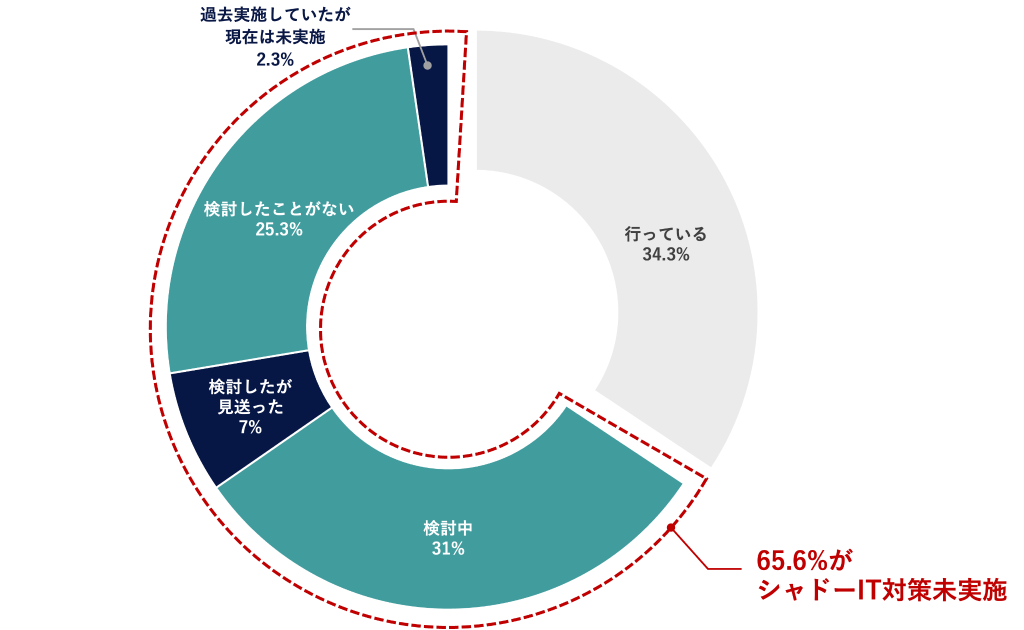

セキュリティ専門企業のAssuredが、従業員数1,000名以上の大手企業に所属する情報システム部門担当者300人に、シャドーITについての調査を実施していますが、これによると65.6%がシャドーIT対策を実施していないとのことであり、情報システム部門が認識している以上のサービスが利用されている可能性があると考えられます。このようなシャドーITもまた、意図せず社外からアクセス可能になっているIT資産といえます。

(Assured「【2024年】最新シャドーIT対策実態調査レポート」を元に作成)

これらの背景から、2023年5月に経済産業省から、「ASM(Attack Surface Management)導入ガイダンス~外部から把握出来る情報を用いて自組織のIT資産を発見し管理する~」が公表されました。

このコラムをご覧になっている皆様の所属する企業や団体の多くは、JIS Q 15001(プライバシーマーク)やISO 27001(ISMS)等の認証を取得し、個人情報保護や情報セキュリティに関する取り組みを行っていることと思いますが、今回は、その取り組みの一環として自社のIT資産の管理に活用していただくため、ガイダンスの内容をご紹介します。

ASM(Attack Surface Management)とは

まず、ASMとはなんでしょうか。

ASMはAttack Surface Managementの略で、Attack Surfaceは日本語で「攻撃面」や「攻撃対象領域」と訳されますが、前述のように外部からアクセス可能なIT資産が攻撃に悪用されることから、外部からアクセス可能なIT資産=攻撃(を受ける)面、として扱われています。これを管理(Management)しようという考え方がASMです。外部からアクセス可能である点を強調してEASM(External Attack Surface Management)と紹介されることもあります。

ガイダンスでは、ASMを以下のとおり定義しています。

組織の外部(インターネット)からアクセス可能なIT資産を発見し、それらに存在する脆弱性などのリスクを継続的に検出・評価する一連のプロセス

つまり、シャドーITその他の意図しないものも含め、社外からアクセス可能になっているIT資産を明確化した上で、それらを悪用した攻撃を受けないようリスク管理しましょう、ということです。

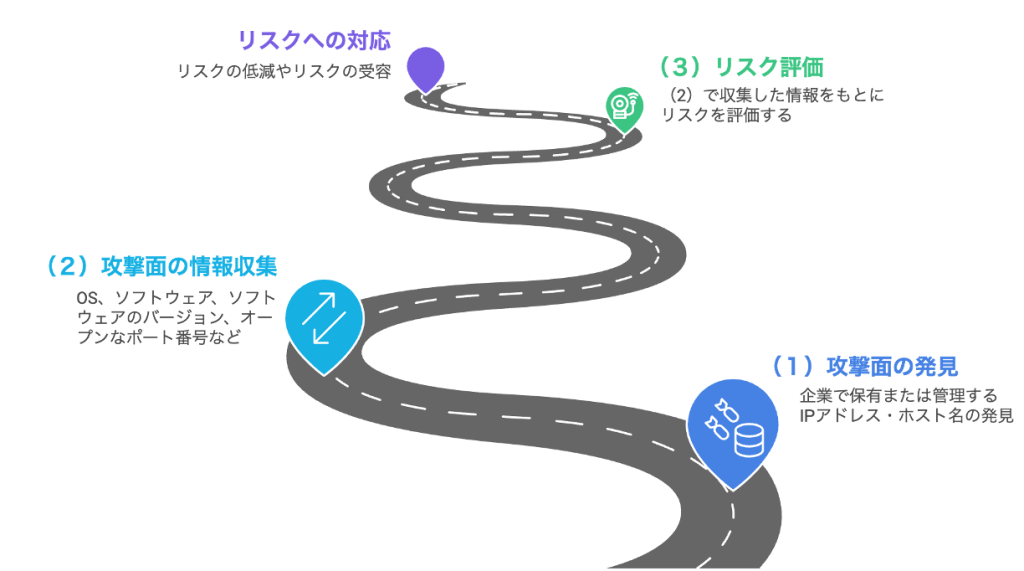

プロセスをもう少し噛み砕くと、以下のようになります。

(1)攻撃面の発見

企業が保有または管理している外部(インターネット)からアクセス可能なIT資産を発見する。(IPアドレス、ホスト名をリスト化)

(2)攻撃面の情報収集

(1)で発見したIT資産の情報を収集する。(OS、ソフトウェア、ソフトウェアのバージョン、オープンなポート番号など)

(3)攻撃面のリスク評価

(2)で収集した情報をもとに攻撃面のリスクを評価する。(公開されている既知の脆弱性情報と(2)で収集した情報を突合し、脆弱性が存在する可能性を識別)

なおガイダンスでは、評価したリスクへの対応をASMのプロセスには含めていませんが、自社のセキュリティリスクを減らすためにリスク対応を実施すべき、としています。

(経済産業省「ASM(Attack Surface Management)導入ガイダンス」を元に作成)

ASMの特徴

ガイダンスでは、ASMの特徴として以下が挙げられています。

- ● 情報システムを管理している部門が把握していないIT資産を発見できる

- ● 情報システムを管理している部門の想定と異なり、公開状態となっているIT資産を発見できる

これらの特徴から以下のような活用シーンが紹介されています。

- ・キャンペーン活動などに利用するウェブサイトなど、情報システムを管理している部門以外が構築・運用しているIT資産の発見

- ・グループ企業における統制上の課題や地理的な要因によって、本社で一元的に管理されていないIT資産の発見

- ・設定ミスなどにより、外部(インターネット)からアクセス可能な状態となっている社内システムなどの発見

そのほか、取引先へ情報提供することでサプライチェーン攻撃を予防するためにもASMが活用できそうです。

ガイダンスでは、日本国内に本社を持つ企業に対して実施した、ASMの取組実態と課題のヒアリングの中から取り上げた事例が紹介されています。

以下、事例の一部を紹介します。

【事例】

■背景

A社は、一般消費財の製造・販売を中心としたビジネスを展開。プロモーションやキャンペーン活動を頻繁に実施し、その活動ごとにドメインやIPアドレスを新しく取得していた。その一方で、非管理ドメインやIPアドレスが原因のインシデントが発生。

■課題

(1)本社の情報システム部門が把握・管理ができていないドメインやIPアドレスが国内外に複数存在しており、完全には管理できていなかった。

(2)プロモーションやキャンペーンのサイトに含まれている脆弱性などを十分には管理できていなかった。

■ASMツールの導入

A社はサイバー攻撃を受けたことをきっかけに、ASMツールを導入した。

その結果、課題が以下のように解決された。

○ASMツールの機能と手動による対応で、常に最新のIT資産情報を確認できるようになった。

○ツール管理者とサイト管理者だけでなく、CSIRTメンバーを運用フローに組み込むことで、迅速なリスク対応を可能とした。

また、ASMツールのリスク評価機能の利用により、関係者間で対応優先度の共通認識が持てたなどの副次的なメリットももたらされたとのことである。

(経済産業省「ASM(Attack Surface Management)導入ガイダンス」を元に作成)

ASMと脆弱性診断の違い

「IT資産に存在する脆弱性などのリスクを検出・評価する」という意味では、ASMは脆弱性診断と似ているようにも思われますが、ガイダンスでは以下の観点において違いがあるとしています。

| ASM | 脆弱性診断 | |

| 評価の対象 | インターネット上を検索し、発見したもの | 対象をあらかじめ指定 |

| 脆弱性の 特定確度 | 通常アクセスの範囲で行うため確度が低い可能性あり | 攻撃を模したパケットを送信し、その応答を評価することで一定の確度が確保される |

| 対象への 影響 | 影響はほとんどない | 調査用のパケットに対してセキュリティ監視装置がアラートを検出したり、動作に支障を及ぼす場合がある |

(経済産業省「ASM(Attack Surface Management)導入ガイダンス」を元に作成)

特に脆弱性の特定確度には注目が必要で、ASMにおいては外部(インターネット)から確認できる情報のみを用い、また攻撃を模したパケットではなく、あくまで通常アクセスの範囲での特定であるため、確度は低く、脆弱性診断の代替となるようなものではありません。

では脆弱性診断だけで良いのかというと、脆弱性診断を実施するためには対象の明確化が必要なため、意図せず外部公開されているなど、情報システム部門が把握できていない対象については無力です。

ASMで「そもそもどのような対象があるのかの把握と大まかなリスク評価」を実施した上で、「明確となった対象に対しての詳細なリスク検出」として脆弱性診断を実施する、といった使い分けが重要となります。

ASMの実施

ここまででASMが有用そうだなというイメージはできたと思いますが、では実際にASMを実施するにはどうすればよいでしょう。もちろん人力では対応できないので、ツールを利用することとなります。

ガイダンスでは、ASMツールの一般的な機能として、以下が挙げられています。(もちろんあくまで例示であり個々のサービスごとに異なるため、導入を検討する場合は実際のサービスの仕様をご確認ください。)

| 分類 | 機能 |

| 攻撃面の発見 | IP アドレス・ホスト名の⼀覧表⽰機能 :ドメイン名などから、関連する IP アドレス・ホスト名の⼀覧を表⽰する。 |

| 攻撃⾯の情報収集 | 攻撃⾯の詳細情報表⽰機能 :特定の攻撃⾯における詳細情報を表⽰する。 ダッシュボード機能 :グラフやマップなどを⽤いて情報をグラフィカルに表⽰する。 |

| 攻撃⾯のリスク評価 | リスク評価機能 :攻撃⾯の危険度もしくは成熟度を評価する。 レポート機能 :評価結果のレポートを⽣成・出⼒する。 |

| その他 | リスク対応補助機能 :対応優先度を付与する。 ファイル出⼒機能 :発⾒した攻撃⾯や脆弱性情報をCSVなどで出⼒する。 通知機能 :特定の情報をトリガーとしてユーザーに通知する。 ログ機能 :ツール操作のログを収集する。 アクセス制御 :ロールを設定し、各ユーザーの操作を制限する。 対応状況管理機能 :調査中や調査済みなどの対応状況のタグを付与する。 |

(経済産業省「ASM(Attack Surface Management)導入ガイダンス」を元に作成)

これらの機能を用いてASMを実施することとなりますが、ガイダンスでは実施にあたっての注意事項も挙げられています。

ASMツール活用のためのスキル・知識習得

当然導入したツールを使いこなせなければ意味がありません。ASMツール活用に必要なスキル・知識として、以下の3つが挙げられます。

情報セキュリティの知識

ASMツールに表示された情報を正確に読み解くための、情報セキュリティの基礎的な考え方や各種プロトコル・ネットワークなどの技術的な知識。内容は多岐にわたる。

ヒューマンスキル

発見した脆弱性を関係者に報告するためのコミュニケーションスキルやレポーティングスキル。さらに、公開される最新の脆弱性情報は一次情報が英語であることが多いため、英語で書かれた情報を読み解くスキル。

組織・体制の知識

ASMを活用する上で、自社の組織体制、システム構成やアーキテクチャ、セキュリティポリシー、に関する知識。

ガイダンスでは、これらの知識やスキルが、ASMを実行するタスクと以下のように関連づけられるとされます。

| タスク | 情報セキュリティ | ヒューマンスキル | 組織・体制 |

| 実施計画の策定 (PoCの実施、ツールの選定など) | ○ | ○ | ○ |

| ASMツールの機能を活用し、攻撃面や脆弱性情報を発見する | ○ | ― | ― |

| 脆弱性診断などを実施し、脆弱性が含まれているかを確認する | ○ | ― | ― |

| 脆弱性の悪用可能性を考慮し、攻撃の受けやすさを判断する | ○ | ― | ― |

| 攻撃を受けやすさと、自社におけるIT資産の重要度から対応すべきものか判断する | ○ | ― | ○ |

| IT資産の管理者など、関係部署に適切に伝達する | ○ | ○ | ○ |

| IT資産管理者の脆弱性対応をサポートする | ○ | ○ | ― |

(経済産業省「ASM(Attack Surface Management)導入ガイダンス」を元に作成)

情報セキュリティの知識は多岐にわたりますが、上記の表からもASMを実行するタスク全般に関連するため、知識の習得は重要です。

ASMツール活用自体の注意事項

ASMツールを活用するにあたっての注意事項があると、ガイダンスで解説しています。主なものを以下に挙げます。

不正確な情報の検知

ガイダンスでは、具体的に以下の3点が挙げられています。

- ● 自社で管理していない攻撃面が発見される

- ● 脆弱性の確度が低い(リスク評価結果が実態に即していない可能性あり)

- ● 偽陽性・偽陰性(フォールスポジティブ・フォールスネガティブ)

対象となる企業への影響

対象となる攻撃面が、他社によって管理・運用されているシステムである場合は、情報を収集する前に対象となる会社に承認を得ることをガイダンスでは推奨しています。

脆弱性評価の方法

ASMツールでは、脆弱性情報と評価結果を表示している場合が多く、また、自社で脆弱性情報の評価基準として既に活用しているものがあればASMツールの評価基準を自社の基準にマッピングするなどの工夫が必要です。

まとめ

ここまで見てきたように、ASMを実施することは、自社の情報セキュリティリスクの低減に有効な施策であることがわかりました。しかし、ASMは一度実施すればそれで終わるものではありません。

自社が持つIT資産に関する状況は、IT資産の増加や変化、IT資産における脆弱性の発見など、時間経過によって変化します。そのため、ASMは継続的に取り組む必要があるものです。

また、本コラムでも触れたように、ASMのみ実施すれば良いわけではなく、複合的なセキュリティ対策の実施が重要です。

当社では、「個人情報保護コンサルティング」や「セキュリティリスクアセスメント」などのサービスにおいて、お客様の組織の状況を踏まえた適切な対策を提案することができます。ASMの導入を含め、包括的なセキュリティ対策を検討したい場合は、是非一度当社にご相談ください。